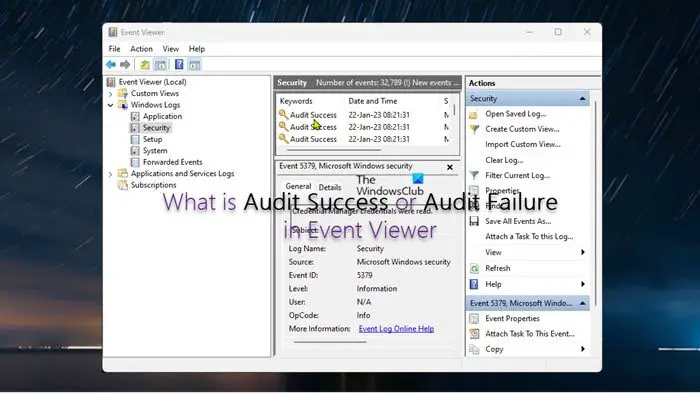

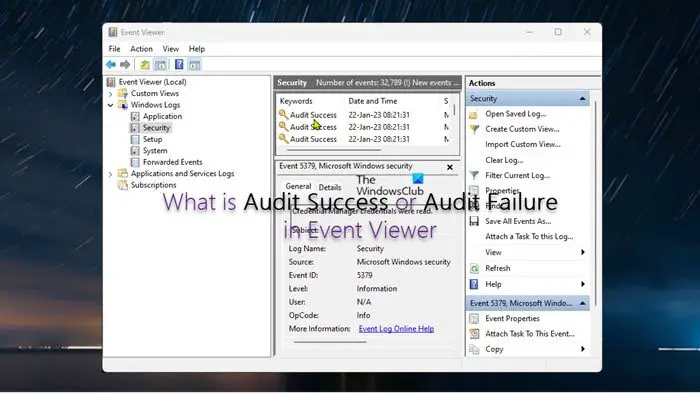

En ce qui concerne l'Observateur d'événements, il existe deux types de résultats que vous pouvez obtenir à partir d'un audit : succès ou échec. Mais que signifie chacun ? Voici une explication rapide de chacun.

Réussite de l'audit

Un audit réussi signifie que l'action auditée s'est déroulée avec succès. Cela peut être quelque chose comme un utilisateur se connectant à un système ou un processus en cours d'exécution. Essentiellement, tout ce que vous avez configuré Event Viewer pour suivre et signaler.

Échec de la vérification

Un échec d'audit, en revanche, signifie que l'action auditée n'a pas été menée à bien. Cela peut être dû à un certain nombre de raisons, telles qu'un mot de passe incorrect saisi ou un utilisateur ne disposant pas des autorisations nécessaires pour effectuer l'action. Encore une fois, tout ce que vous avez configuré pour suivre et signaler l'Observateur d'événements peut entraîner un échec d'audit.

Et voilà, une explication rapide du succès et de l'échec de l'audit dans l'Observateur d'événements. Comme toujours, si vous avez des questions, n'hésitez pas à contacter notre équipe d'experts en informatique.

Pour faciliter le dépannage, l'Observateur d'événements intégré au système d'exploitation Windows affiche des journaux de messages système et d'application qui incluent des erreurs, des avertissements et des informations d'événement spécifiques qu'un administrateur peut analyser pour prendre les mesures appropriées. Dans ce post, nous discutons Réussite de l'audit ou échec de l'audit dans l'Observateur d'événements .

Qu'est-ce qu'un audit réussi ou un échec d'audit dans l'Observateur d'événements

Dans l'observateur d'événements Audit de réussite est l'événement qui enregistre une tentative d'accès sécurisé vérifiée réussie, tandis que Erreur de vérification est un événement qui enregistre une tentative infructueuse d'accès sécurisé vérifié. Nous aborderons ce sujet dans les sous-titres suivants :

- Politiques d'audit

- Activer les stratégies d'audit

- Utilisez l'observateur d'événements pour trouver la source des tentatives infructueuses ou réussies

- Alternatives à l'utilisation de l'Observateur d'événements

Regardons cela en détail.

Politiques d'audit

La stratégie d'audit définit les types d'événements qui sont écrits dans les journaux de sécurité, et ces stratégies génèrent des événements qui peuvent réussir ou échouer. Toutes les stratégies d'audit généreront Bonne chance événements ; cependant, seuls quelques-uns d'entre eux généreront Événements d'échec . Vous pouvez configurer deux types de stratégies d'audit, à savoir :

- Stratégie d'audit de base a 9 catégories de stratégie d'audit et 50 sous-catégories de stratégie d'audit qui peuvent être activées ou désactivées selon les besoins. Vous trouverez ci-dessous une liste de 9 catégories de politiques d'audit.

- Auditer les événements de connexion au compte

- Auditer les événements de connexion

- Audit de gestion de compte

- Audit d'accès au service d'annuaire

- Audit d'accès aux objets

- Modification de la stratégie d'audit

- Auditer l'utilisation des privilèges

- Suivi du processus d'audit

- Audit des événements système. Ce paramètre de stratégie détermine s'il faut auditer lorsqu'un utilisateur redémarre ou arrête l'ordinateur, ou lorsqu'un événement se produit qui affecte la sécurité du système ou le journal de sécurité. Pour plus d'informations et les événements de connexion associés, consultez la documentation Microsoft à l'adresse Learn.microsoft.com/Basic-Audit-System-Events .

- Stratégie d'audit avancée qui compte 53 catégories, il est donc recommandé car vous pouvez définir une stratégie d'audit plus granulaire et ne consigner que les événements pertinents, ce qui est particulièrement utile lors de la génération d'un grand nombre de journaux.

Les erreurs d'audit se produisent généralement lorsqu'une demande de connexion échoue, bien qu'elles puissent également être causées par des modifications apportées aux comptes, aux objets, aux stratégies, aux privilèges et à d'autres événements système. Les deux événements les plus courants sont :

- ID d'événement 4771 : Échec de la pré-authentification Kerberos . Cet événement est généré uniquement sur les contrôleurs de domaine et n'est pas généré si Ne nécessite pas de pré-authentification Kerberos l'option est définie pour le compte. Pour plus d'informations sur cet événement et sur la manière de résoudre ce problème, consultez Documentation Microsoft .

- ID d'événement 4625 : Échec de la connexion au compte . Cet événement est généré lorsqu'une tentative de connexion au compte échoue et que l'utilisateur est déjà verrouillé. Pour plus d'informations sur cet événement et sur la manière de résoudre ce problème, consultez Documentation Microsoft .

Lire : Comment vérifier le journal d'arrêt et de démarrage dans Windows

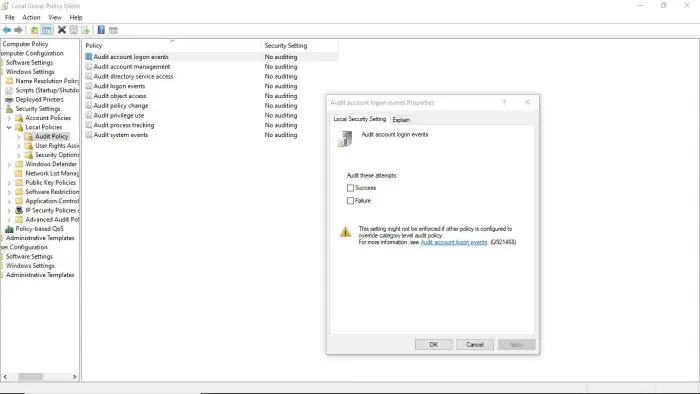

Activer les stratégies d'audit

Vous pouvez activer les stratégies d'audit sur les ordinateurs clients ou serveurs via l'éditeur de stratégie de groupe local ou la console de gestion des stratégies de groupe, ou Éditeur de politique de sécurité locale . Sur un serveur Windows de votre domaine, créez un nouvel objet de stratégie de groupe ou modifiez un objet de stratégie de groupe existant.

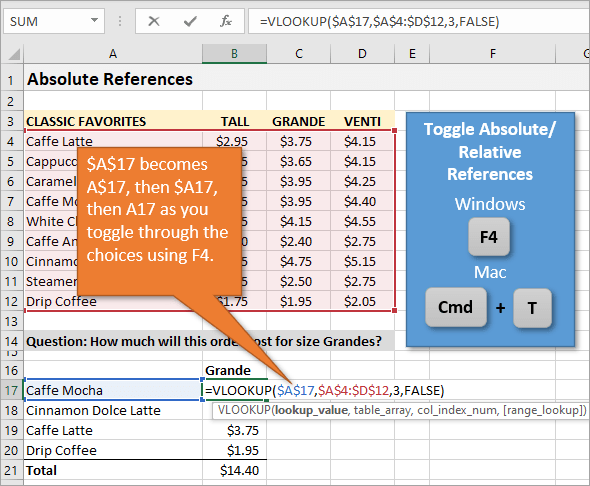

Sur l'ordinateur client ou serveur, dans l'éditeur de stratégie de groupe, accédez au chemin suivant :

|__+_|Sur l'ordinateur client ou serveur, dans la stratégie de sécurité locale, accédez au chemin suivant :

|__+_|- Dans les stratégies d'audit du volet droit, double-cliquez sur la stratégie dont vous souhaitez modifier les propriétés.

- Dans le panneau des propriétés, vous pouvez activer la stratégie pour Bonne chance ou Rejet selon votre exigence.

Lire : Comment réinitialiser tous les paramètres de stratégie de groupe local par défaut dans Windows

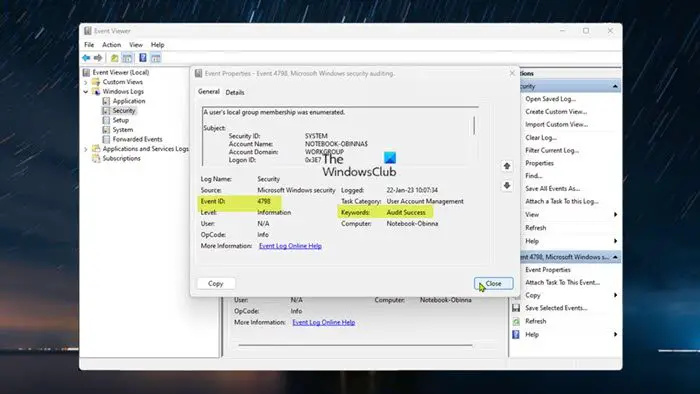

Utilisez l'observateur d'événements pour trouver la source des tentatives infructueuses ou réussies

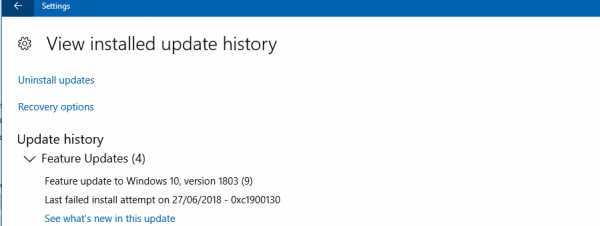

Les administrateurs et les utilisateurs généraux peuvent ouvrir l'Observateur d'événements sur un ordinateur local ou distant avec les autorisations appropriées. L'observateur d'événements enregistre désormais un événement chaque fois qu'un événement d'échec ou de réussite se produit, que ce soit sur l'ordinateur client ou sur le domaine du serveur. L'ID d'événement déclenché lors de l'enregistrement d'un événement ayant échoué ou réussi est différent (voir ci-dessous). Politiques d'audit paragraphe ci-dessus). Tu peux aller à Observateur d'événements > Fenêtres de journal > Sécurité . Le panneau au centre répertorie tous les événements configurés pour l'audit. Vous devrez consulter les événements enregistrés pour trouver les tentatives échouées ou réussies. Une fois que vous les avez trouvés, vous pouvez faire un clic droit sur l'événement et sélectionner Propriétés de l'événement Plus de détails.

Lire : Utilisez l'Observateur d'événements pour vérifier l'utilisation non autorisée d'un ordinateur Windows.

Alternatives à l'utilisation de l'Observateur d'événements

Comme alternative à l'utilisation de l'Observateur d'événements, il existe plusieurs logiciels tiers Event Log Manager qui peuvent être utilisés pour agréger et corréler les données d'événements provenant de diverses sources, y compris les services cloud. Une solution SIEM est la meilleure option si vous avez besoin de collecter et d'analyser des données provenant de pare-feu, de systèmes de prévention des intrusions (IPS), d'appareils, d'applications, de commutateurs, de routeurs, de serveurs, etc.

cutepdf windows 10

J'espère que vous trouverez cet article suffisamment informatif !

Maintenant lis : Comment activer ou désactiver la journalisation sécurisée des événements dans Windows

Pourquoi est-il important de vérifier les tentatives d'accès réussies et échouées ?

Il est essentiel d'auditer les événements de connexion, qu'ils aient réussi ou non, pour détecter les tentatives d'intrusion, car l'audit des connexions utilisateur est le seul moyen de détecter toutes les tentatives de connexion non autorisées au domaine. Les événements de déconnexion ne sont pas suivis sur les contrôleurs de domaine. Il est également tout aussi important de suivre les échecs d'accès aux fichiers, car une entrée d'audit est créée chaque fois qu'un utilisateur tente sans succès d'accéder à un objet du système de fichiers dont la SACL correspond. Ces événements sont nécessaires pour suivre l'activité des objets de fichier qui sont sensibles ou précieux et nécessitent une surveillance supplémentaire.

Lire : renforcer la politique de mot de passe de connexion Windows et la politique de verrouillage de compte

Comment activer les journaux d'erreurs d'audit dans Active Directory ?

Pour activer les journaux d'erreurs d'audit dans Active Directory, cliquez simplement avec le bouton droit sur l'objet Active Directory que vous souhaitez vérifier et sélectionnez Caractéristiques . Sélectionner Sécurité onglet puis sélectionnez Avancé . Sélectionner Audit onglet puis sélectionnez Ajouter . Pour afficher les journaux d'audit dans Active Directory, cliquez sur Commencez > Sécurité du système > Outils de gestion > Observateur d'événements . Dans Active Directory, l'audit est le processus de collecte et d'analyse des objets AD et des données de stratégie de groupe pour améliorer de manière proactive la sécurité, détecter et répondre rapidement aux menaces et assurer le bon fonctionnement des opérations informatiques.