Un rootkit est un type de logiciel qui permet à un attaquant de prendre le contrôle de l'ordinateur d'une victime. Un rootkit peut être utilisé pour contrôler à distance la machine de la victime, voler des données sensibles ou même lancer des attaques sur d'autres ordinateurs. Les rootkits sont difficiles à détecter et à supprimer, et nécessitent souvent des outils et une expertise spéciaux. Comment fonctionnent les rootkits ? Les rootkits fonctionnent en exploitant les vulnérabilités du système d'exploitation ou du logiciel. Une fois le rootkit installé, il peut être utilisé pour accéder à la machine de la victime. Les rootkits peuvent être utilisés pour contrôler à distance la machine de la victime, voler des données sensibles ou même lancer des attaques sur d'autres ordinateurs. Les rootkits sont difficiles à détecter et à supprimer, et nécessitent souvent des outils et une expertise spéciaux. Quels sont les dangers des rootkits ? Les rootkits peuvent être utilisés pour contrôler à distance la machine de la victime, voler des données sensibles ou même lancer des attaques sur d'autres ordinateurs. Les rootkits sont difficiles à détecter et à supprimer, et nécessitent souvent des outils et une expertise spéciaux. Comment puis-je me protéger des rootkits ? Il y a plusieurs choses que vous pouvez faire pour vous protéger des rootkits. Tout d'abord, maintenez votre système d'exploitation et vos logiciels à jour. Cela aidera à fermer toutes les vulnérabilités que les rootkits peuvent exploiter. Deuxièmement, utilisez un programme antivirus et anti-malware réputé. Ces programmes peuvent aider à détecter et supprimer les rootkits. Enfin, faites attention aux sites Web que vous visitez et aux pièces jointes que vous ouvrez. Les rootkits peuvent se propager via des pièces jointes malveillantes ou des sites Web infectés.

Bien qu'il soit possible de cacher les logiciels malveillants d'une manière qui trompera même les produits antivirus/anti-logiciels espions traditionnels, la plupart des logiciels malveillants utilisent déjà des rootkits pour se cacher au plus profond de votre PC Windows... et ils deviennent de plus en plus dangereux ! DANS Rootkit DL3 - l'un des rootkits les plus avancés jamais vus dans le monde. Le rootkit était stable et pouvait infecter les systèmes d'exploitation Windows 32 bits ; bien que des droits d'administrateur soient nécessaires pour installer l'infection sur le système. Mais TDL3 est maintenant mis à jour et peut maintenant infecter même les versions 64 bits de Windows !

Qu'est-ce qu'un rootkit

Le virus rootkit est furtif type de logiciel malveillant qui est conçu pour cacher l'existence de certains processus ou programmes sur votre ordinateur aux méthodes de détection conventionnelles afin de lui donner ou à un autre processus malveillant un accès privilégié à votre ordinateur.

Rootkits pour Windows couramment utilisé pour masquer les logiciels malveillants, tels que ceux d'un programme antivirus. Il est utilisé à des fins malveillantes par des virus, des vers, des portes dérobées et des logiciels espions. Un virus combiné à un rootkit produit des virus dits totalement cachés. Les rootkits sont plus répandus dans le domaine des logiciels espions, et ils sont également de plus en plus utilisés par les auteurs de virus.

Actuellement, il s'agit d'un nouveau type de super logiciel espion qui cache efficacement et affecte directement le cœur du système d'exploitation. Ils sont utilisés pour masquer la présence d'un objet malveillant sur votre ordinateur, comme des chevaux de Troie ou des enregistreurs de frappe. Si la menace utilise la technologie rootkit pour se cacher, il est très difficile de trouver des logiciels malveillants sur votre ordinateur.

Les rootkits eux-mêmes ne sont pas dangereux. Leur seul but est de masquer les logiciels et les traces laissées sur le système d'exploitation. Qu'il s'agisse de logiciels ordinaires ou de logiciels malveillants.

Il existe trois principaux types de rootkits. Le premier genre, Rootkits du noyau 'Ajoutent généralement leur propre code à la partie noyau du système d'exploitation, tandis que le second type,' Rootkits en mode utilisateur »Spécialement conçu pour que Windows s'exécute normalement au démarrage du système, ou introduit dans le système à l'aide d'un soi-disant « compte-gouttes ». Le troisième type est Rootkits ou bootkits MBR .

Lorsque vous constatez que votre antivirus et anti-espion plante, vous aurez peut-être besoin d'aide bon utilitaire anti-rootkit . Récupérateur de rootkits depuis Microsoft Sysinternals est un utilitaire avancé de détection de rootkit. Sa sortie répertorie les incohérences de l'API du registre et du système de fichiers qui peuvent indiquer la présence d'un rootkit en mode utilisateur ou en mode noyau.

Rapport Microsoft Malware Protection Center sur les menaces de rootkit

Le centre de protection contre les logiciels malveillants de Microsoft a rendu le rapport sur les menaces de rootkit disponible en téléchargement. Le rapport examine l'un des types de logiciels malveillants les plus insidieux qui menacent aujourd'hui les organisations et les individus, le rootkit. Le rapport explore comment les attaquants utilisent les rootkits et comment les rootkits fonctionnent sur les ordinateurs concernés. Voici l'essentiel du rapport, en commençant par ce que sont les rootkits - pour le débutant.

rootkit est un ensemble d'outils qu'un attaquant ou un créateur de logiciels malveillants utilise pour prendre le contrôle de tout système non sécurisé/non protégé, qui est généralement réservé à l'administrateur système. Ces dernières années, le terme 'ROOTKIT' ou 'ROOTKIT FUNCTIONALITY' a été remplacé par MALWARE, un programme conçu pour avoir un effet indésirable sur un ordinateur en fonctionnement. La fonction principale des logiciels malveillants est d'extraire secrètement des données précieuses et d'autres ressources de l'ordinateur de l'utilisateur et de les fournir à l'attaquant, lui donnant ainsi un contrôle total sur l'ordinateur compromis. De plus, ils sont difficiles à détecter et à éliminer, et peuvent rester cachés pendant longtemps, voire des années, s'ils ne sont pas remarqués.

Alors, naturellement, les symptômes d'un ordinateur piraté doivent être masqués et pris en compte avant que le résultat ne soit fatal. En particulier, des mesures de sécurité plus strictes doivent être prises pour découvrir l'attaque. Mais comme mentionné, une fois ces rootkits/malwares installés, leurs capacités cachées rendent difficile leur suppression ainsi que ses composants qu'ils peuvent télécharger. Pour cette raison, Microsoft a créé un rapport ROOTKITS.

Le rapport de 16 pages décrit comment l'attaquant utilise les rootkits et comment ces rootkits fonctionnent sur les ordinateurs concernés.

Le seul objectif du rapport est d'identifier et d'enquêter en profondeur sur les logiciels malveillants potentiellement dangereux qui menacent de nombreuses organisations, en particulier les utilisateurs d'ordinateurs. Il mentionne également certaines des familles de logiciels malveillants courants et met en évidence la méthode utilisée par les attaquants pour installer ces rootkits à leurs propres fins égoïstes sur des systèmes sains. Dans le reste du rapport, vous trouverez des experts donnant des recommandations pour aider les utilisateurs à atténuer la menace posée par les rootkits.

Types de rootkits

Il existe de nombreux endroits où les logiciels malveillants peuvent s'installer dans le système d'exploitation. Donc, fondamentalement, le type de rootkit est déterminé par son emplacement où il effectue la subversion du chemin d'exécution. Il comprend:

- Rootkits en mode utilisateur

- Rootkits en mode noyau

- Rootkits / bootkits MBR

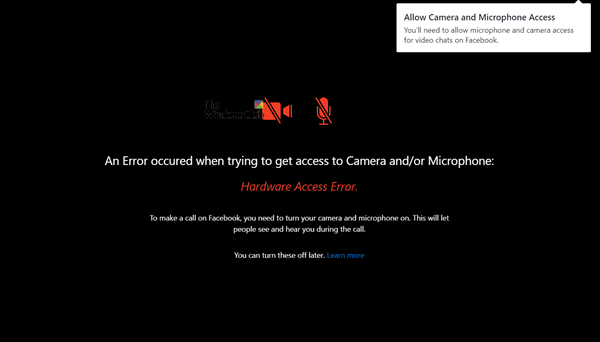

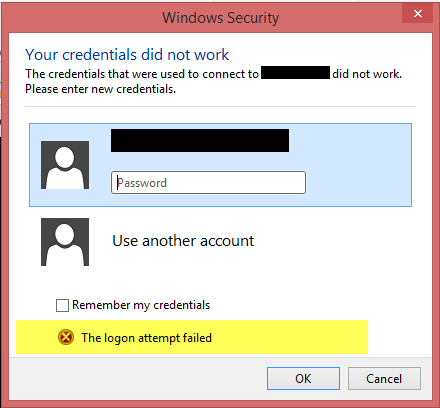

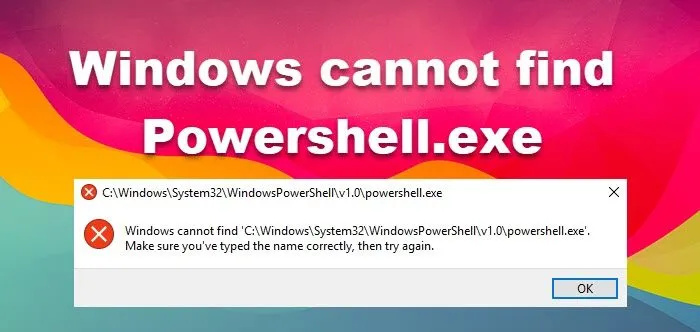

Les conséquences possibles du crack d'un rootkit en mode noyau sont illustrées dans la capture d'écran ci-dessous.

barra de desplazamiento inferior falta cromo

Troisième type, modifiez l'enregistrement de démarrage principal pour prendre le contrôle du système et démarrer le processus de démarrage à partir du point le plus précoce possible dans la séquence de démarrage3. Il cache les fichiers, les modifications du registre, les preuves des connexions réseau et d'autres indicateurs possibles pouvant indiquer sa présence.

Familles de logiciels malveillants connus utilisant des fonctionnalités de rootkit

- Win32 / Sinowal 13 - Une famille de logiciels malveillants à plusieurs composants qui tente de voler des données sensibles telles que les noms d'utilisateur et les mots de passe de divers systèmes. Cela inclut les tentatives de vol de données d'authentification pour divers comptes FTP, HTTP et de messagerie, ainsi que les informations d'identification utilisées pour les opérations bancaires en ligne et d'autres transactions financières.

- Win32 / Cutwail 15 - Un cheval de Troie qui télécharge et lance des fichiers arbitraires. Les fichiers téléchargés peuvent être exécutés à partir du disque ou insérés directement dans d'autres processus. Bien que la fonctionnalité des téléchargements varie, Cutwail télécharge généralement d'autres composants de spam. Il utilise un rootkit en mode noyau et installe plusieurs pilotes de périphériques pour masquer ses composants aux utilisateurs concernés.

- Win32 / Rustock - Une famille multi-composants de chevaux de Troie de porte dérobée avec prise en charge des rootkits, conçue à l'origine pour aider à propager les e-mails 'spam' via botnet . Un botnet est un vaste réseau d'ordinateurs piratés contrôlés par un attaquant.

Protection contre les rootkits

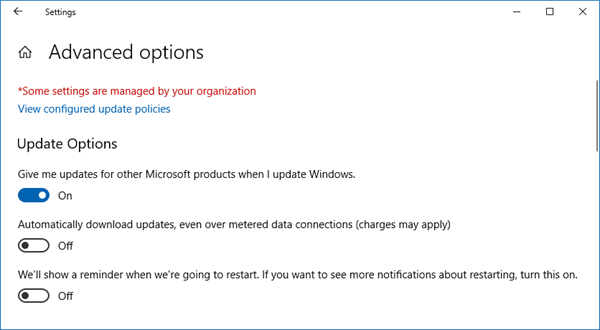

Empêcher l'installation des rootkits est le moyen le plus efficace d'éviter les infections par les rootkits. Pour ce faire, vous devez investir dans des technologies de sécurité telles que les antivirus et les pare-feu. Ces produits doivent adopter une approche globale de la protection en utilisant la détection traditionnelle basée sur les signatures, la détection heuristique, les capacités de signature dynamiques et réactives et la surveillance des comportements.

Tous ces ensembles de signatures doivent être mis à jour à l'aide du mécanisme de mise à jour automatique. Les solutions antivirus Microsoft incluent un certain nombre de technologies conçues spécifiquement pour protéger contre les rootkits, notamment la surveillance en temps réel du comportement du noyau, qui détecte et signale les tentatives de modification du noyau d'un système vulnérable, et l'analyse directe du système de fichiers, qui facilite l'identification et la suppression. pilotes cachés.

S'il s'avère qu'un système est compromis, un outil supplémentaire pour démarrer dans un environnement connu ou fiable peut être utile, car il peut suggérer une action corrective appropriée.

Dans de telles circonstances

- Vérificateur de système hors ligne (partie de Microsoft Diagnostics and Recovery Toolkit (DaRT))

- Windows Defender hors ligne peut être utile.

Pour plus d'informations, vous pouvez télécharger le rapport au format PDF sur le site Centre de téléchargement Microsoft.