Une attaque par porte dérobée est un type de cyberattaque dans laquelle l'attaquant accède à un ordinateur ou à un réseau par une porte cachée ou secrète. Ce type d'attaque est souvent utilisé pour contourner les mesures de sécurité ou pour accéder à des données sensibles. Les attaques par porte dérobée peuvent être difficiles à détecter et peuvent avoir de graves conséquences pour la victime. Il existe de nombreux types d'attaques par porte dérobée, mais certaines des plus courantes incluent : • Injection SQL : ce type d'attaque se produit lorsque l'attaquant injecte du code malveillant dans une base de données afin d'accéder à des données sensibles. • Chevaux de Troie d'accès à distance : ce type d'attaque par porte dérobée permet à l'attaquant d'accéder à distance à l'ordinateur d'une victime. Une fois que l'attaquant y a accès, il peut alors installer d'autres logiciels malveillants ou voler des données sensibles. • Buffer overflow : ce type d'attaque se produit lorsque l'attaquant envoie plus de données à un ordinateur qu'il ne peut en gérer. Cela peut provoquer une panne de l'ordinateur ou permettre à l'attaquant d'accéder à des données sensibles. Les attaques par porte dérobée peuvent avoir de graves conséquences pour la victime. Dans certains cas, l'attaquant peut être en mesure d'accéder à des données sensibles ou d'installer d'autres logiciels malveillants. Dans d'autres cas, l'attaque peut simplement entraîner le plantage de l'ordinateur de la victime. Dans tous les cas, les attaques par porte dérobée peuvent être difficiles à détecter et avoir de graves conséquences pour la victime.

Le nom de porte dérobée peut sembler étrange, mais il peut être très dangereux s'il se trouve sur votre Système d'ordinateur ou réseau. La question est de savoir à quel point la porte dérobée est dangereuse et quelles sont les conséquences de son impact sur votre réseau.

Dans cet article, destiné aux débutants, nous allons examiner ce qu'est une porte dérobée et comment les pirates utilisent les portes dérobées pour accéder aux systèmes informatiques du monde entier.

cómo hacer un gráfico circular en Excel con múltiples columnas

Qu'est-ce qu'une porte dérobée

Ainsi, une porte dérobée est essentiellement un moyen pour les pirates de contourner les méthodes de cryptage habituelles sur un ordinateur, ce qui leur permet ensuite de se connecter et de collecter des données telles que des mots de passe et d'autres informations sensibles. Parfois, une porte dérobée est destinée à de soi-disant bonnes fins. Par exemple, une situation peut survenir où un administrateur système perd l'accès, et en tant que tel, l'accès ne peut être accordé que par une porte dérobée.

Dans de nombreux cas, les victimes ne savent même pas qu'une porte dérobée est installée sur leur ordinateur, et c'est un problème car elles n'ont aucune idée que leurs données sont détournées par des étrangers et sont probablement vendues sur le dark web. Parlons de ce sujet plus en détail.

- Histoire des portes dérobées avec exemples

- Comment les pirates utilisent les portes dérobées

- Comment les portes dérobées apparaissent-elles sur un ordinateur ?

- Le développeur a installé une porte dérobée

- Porte dérobée créée par des hackers

- Portes dérobées détectées

- Comment protéger les ordinateurs des portes dérobées.

tu peux lire différence entre virus, cheval de Troie, ver, adware, rootkit etc ici.

1] Histoire des portes dérobées avec exemples

Les portes dérobées existent depuis un certain temps, mais il s'agissait principalement de portes dérobées installées par les créateurs. Par exemple, la NSA a développé une puce de cryptage en 1993 pour une utilisation à la fois dans les ordinateurs et les téléphones. Ce qui était intéressant avec cette puce, c'était la porte dérobée intégrée.

Théoriquement, cette puce a été conçue pour sécuriser les informations sensibles, tout en permettant aux forces de l'ordre d'écouter les transmissions vocales et de données.

Un autre exemple de porte dérobée nous amène de façon inattendue chez Sony. Vous voyez, une société japonaise a expédié des millions de CD de musique à des clients du monde entier en 2005, mais il y avait un énorme problème avec ces produits. La société a décidé d'installer un rootkit sur chaque CD, ce qui signifie que chaque fois qu'un CD est placé dans un ordinateur, le rootkit est alors installé dans le système d'exploitation.

Lorsque cela est fait, le rootkit suivra les habitudes d'écoute de l'utilisateur et renverra les données aux serveurs de Sony. Inutile de dire que ce fut l'un des plus gros scandales de 2005, et qu'il plane toujours sur la tête de Sony à ce jour.

revisión de construcción de titanio

Lire : L'évolution des logiciels malveillants - comment tout a commencé !

2] Comment les pirates utilisent les portes dérobées

Trouver une porte dérobée numérique n'est pas facile, car ce n'est pas la même chose qu'une porte dérobée physique. Dans certains cas, les pirates peuvent utiliser une porte dérobée pour endommager un ordinateur ou un réseau, mais dans la plupart des situations, ces éléments sont utilisés pour copier des fichiers et espionner.

Un espion regarde généralement des informations sensibles, et il peut le faire sans laisser de trace. C'est une bien meilleure option que de copier des fichiers car ce chemin laisse généralement quelque chose derrière. Cependant, si cela est fait correctement, la copie des informations ne laisse aucune trace, mais c'est difficile à accomplir, donc seuls les pirates les plus avancés se chargent de cette tâche.

En ce qui concerne la destruction, le pirate décide de simplement livrer des logiciels malveillants au système plutôt que de partir en mission secrète. C'est l'option la plus simple et nécessite de la rapidité, car la découverte ne prend pas beaucoup de temps, surtout si le système est bien protégé.

Lire : Attaques de ransomware, définition, exemples, protection, suppression, foire aux questions .

3] Comment les portes dérobées apparaissent-elles sur un ordinateur ?

Selon nos recherches, une porte dérobée peut apparaître sur un ordinateur de trois manières principales. Ils sont généralement créés par des développeurs, créés par des pirates ou découverts. Parlons d'eux plus en détail.

4] Le développeur a installé une porte dérobée

L'une des portes dérobées les plus dangereuses sur un ordinateur ou réseau informatique installé par le développeur. Dans certains cas, les développeurs d'applications mettent des portes dérobées dans le produit qu'ils peuvent utiliser chaque fois que le besoin s'en fait sentir.

Ils le font s'ils veulent donner accès aux forces de l'ordre, espionner les citoyens si un produit est vendu par un concurrent, entre autres raisons.

Lire : Comment savoir si votre ordinateur a un virus ?

5] Porte dérobée créée par des hackers

Dans certains cas, le pirate ne parvient pas à trouver une porte dérobée dans le système, il est donc préférable d'en créer une à partir de zéro. Pour ce faire, le pirate doit créer un tunnel entre son système et celui de la victime.

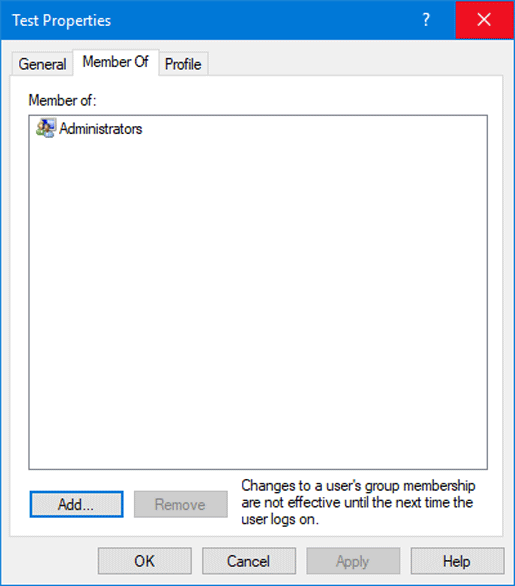

S'ils n'ont pas d'accès manuel, les pirates doivent inciter la victime à installer un outil spécialisé qui lui permet d'accéder à l'ordinateur à distance. À partir de là, les pirates peuvent facilement accéder à des données importantes et les télécharger relativement facilement.

6] Porte dérobée découverte par des pirates

Dans certaines situations, les pirates n'ont pas besoin de créer leurs propres portes dérobées, car en raison de mauvaises pratiques de développement, il peut y avoir des portes dérobées dans le système qui sont inconnues de tous les participants. Les pirates, s'ils ont de la chance, peuvent rencontrer ce bogue et en tirer pleinement parti.

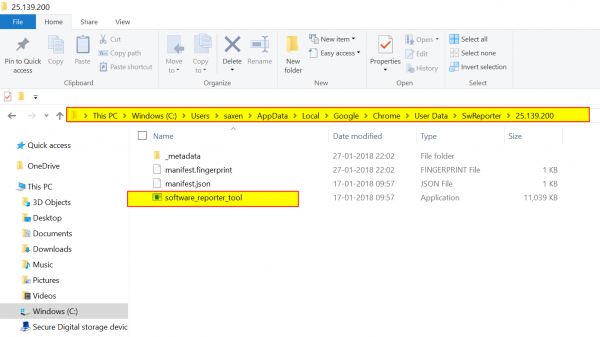

D'après ce que nous avons recueilli au fil des ans, les portes dérobées ont tendance à apparaître dans les logiciels d'accès à distance plutôt qu'autre chose, et c'est parce que ces outils ont été conçus pour permettre aux utilisateurs d'accéder à un système informatique à distance.

7] Comment protéger votre ordinateur des portes dérobées

Il n'est pas facile de protéger votre ordinateur contre les portes dérobées intégrées car elles sont difficiles à identifier dès le départ. Cependant, lorsqu'il s'agit d'autres types de portes dérobées, il existe des moyens de contrôler les choses.

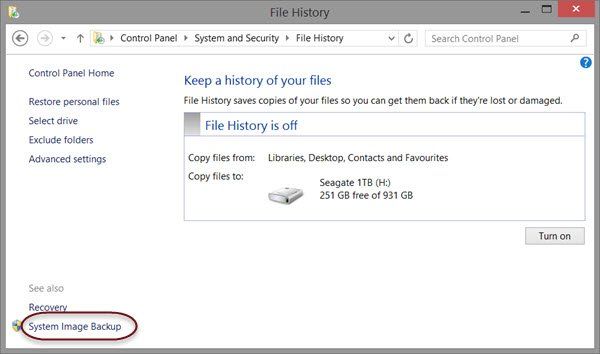

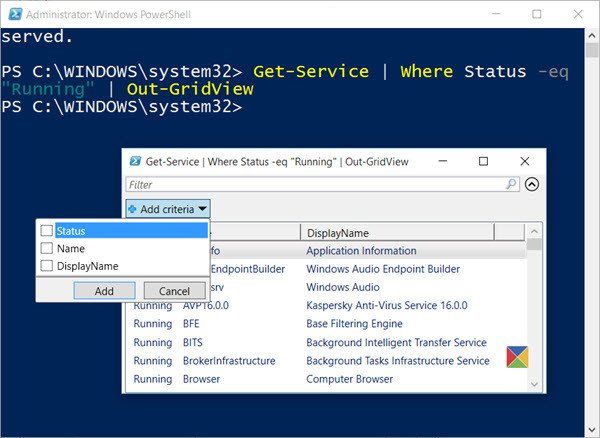

- Surveiller l'activité du réseau sur votre ou vos ordinateurs R : Nous pensons que la surveillance de la sécurité du réseau sur votre ordinateur Windows 10 est l'un des meilleurs moyens de protéger votre système contre d'éventuelles portes dérobées. Tirez parti du pare-feu Windows et d'autres logiciels de surveillance réseau tiers.

- Changez votre mot de passe tous les 90 jours R : À bien des égards, votre mot de passe est la passerelle vers toutes les informations sensibles sur votre ordinateur. Si vous avez un mot de passe faible, vous avez immédiatement créé une porte dérobée. La même chose se produit si votre mot de passe est trop ancien, comme il y a quelques années.

- Soyez prudent lorsque vous téléchargez des applications gratuites R : Pour ceux qui utilisent Windows 10, le Microsoft Store est probablement l'endroit le plus sûr pour télécharger des applications, mais le Store ne contient pas la plupart des logiciels utilisés par les utilisateurs. Cette situation oblige l'utilisateur à continuer à télécharger des applications en ligne et c'est là que les choses peuvent mal tourner. Nous vous recommandons d'analyser chaque programme avant l'installation avec Microsoft Defender ou l'un de vos outils antivirus et antimalware préférés.

- Utilisez toujours une solution de sécurité R : Chaque ordinateur exécutant Windows 10 doit avoir un logiciel de sécurité installé et en cours d'exécution. Par défaut, Microsoft Defender doit s'exécuter sur tous les appareils, de sorte que l'utilisateur sera protégé immédiatement après l'installation. Cependant, il existe de nombreuses options disponibles pour l'utilisateur, alors utilisez celle qui correspond le mieux à vos besoins.

Logiciels de rançon , Logiciel frauduleux , les rootkits , Réseaux de zombies , Les rats , Annonces malveillantes , Hameçonnage , Attaques par téléchargement , Usurpation d'identité en ligne , tout le monde est là pour rester. Il était désormais nécessaire d'adopter une approche globale pour lutter contre les logiciels malveillants, et les pare-feu, les heuristiques, etc. sont également devenus une partie de l'arsenal. Beaucoup de logiciel antivirus gratuit et gratuitement Forfaits de sécurité Internet , qui fonctionnent aussi bien que les options payantes. Vous pouvez lire plus ici - Conseils pour protéger votre PC Windows 10.

evaluaciones de la oficina de polarisTéléchargez PC Repair Tool pour trouver rapidement et corriger automatiquement les erreurs Windows

Avez-vous vu notre Centre vidéo TWC D'ailleurs? Il propose de nombreuses vidéos intéressantes et utiles sur Microsoft et Windows.